Ghid pentru începători pentru nmap - Partea 1

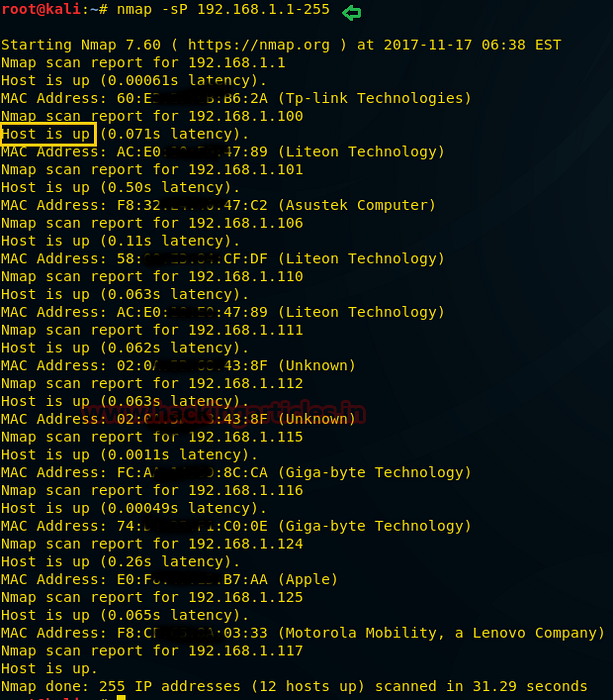

- Efectuați o scanare rapidă Ping a unei subrețele de rețea. ...

- Efectuați o scanare SYN a unei subrețele de rețea. ...

- Efectuați o scanare TCP Connect a unei subrețele de rețea. ...

- Scanați un port specific, o listă de porturi sau o gamă de porturi pe o gazdă la distanță sau subrețea. ...

- Banner Grabbing pentru a identifica versiunea / tipul sistemului de operare și versiunea / tipul serviciului. ...

- Accelerarea sau încetinirea scanărilor.

- Este ilegal să folosiți nmap?

- Cum încep nmap?

- Este Nmap ușor de utilizat?

- Hackerii folosesc nmap?

- Se pot detecta scanări Nmap?

- De ce este periculoasă scanarea porturilor?

- De ce Nmap nu funcționează?

- Cât durează Nmap pentru scanarea tuturor porturilor?

- Cum utilizează hackerii porturile deschise?

- Pentru ce se folosește de obicei Nmap?

- Care este diferența dintre nmap și wireshark?

- Ce este instrumentul nikto?

Este ilegal să folosiți nmap?

Utilizarea Nmap nu este tocmai un act ilegal, deoarece nicio lege federală din Statele Unite nu interzice în mod explicit scanarea porturilor. Utilizarea eficientă a Nmap vă poate proteja rețeaua de sistem de intruși. Cu toate acestea, scanarea porturilor neaprobate, indiferent de motiv, vă poate face să fiți închis, concediat, descalificat sau chiar interzis de ISP-ul dvs.

Cum încep nmap?

Pentru a începe, descărcați și instalați Nmap din nmap.org și apoi lansați un prompt de comandă. Tastarea nmap [hostname] sau nmap [ip_address] va iniția o scanare implicită. O scanare implicită folosește 1000 de porturi TCP comune și are activată descoperirea gazdei. Host Discovery efectuează o verificare pentru a vedea dacă gazda este online.

Este Nmap ușor de utilizat?

Procesul de instalare a Nmap este ușor, dar variază în funcție de sistemul de operare. Versiunile Windows, Mac și Linux ale programului pot fi descărcate de aici.

Hackerii folosesc nmap?

Nmap poate fi folosit de hackeri pentru a avea acces la porturile necontrolate ale unui sistem. Tot ce ar trebui să facă un hacker pentru a intra cu succes într-un sistem vizat ar fi să ruleze Nmap pe acel sistem, să caute vulnerabilități și să afle cum să le exploateze. Cu toate acestea, hackerii nu sunt singurii care folosesc platforma software.

Se pot detecta scanări Nmap?

De obicei, sunt înregistrate doar tipurile de scanare care stabilesc conexiuni TCP complete, în timp ce scanarea implicită Nmap SYN se furișează. ... Scanările intruzive, în special cele care utilizează detectarea versiunii Nmap, pot fi adesea detectate în acest fel. Dar numai dacă administratorii citesc efectiv jurnalele de sistem în mod regulat.

De ce este periculoasă scanarea porturilor?

Cât de periculoase sunt scanările de port? O scanare a portului poate ajuta un atacator să găsească un punct slab pentru a ataca și pătrunde într-un sistem computerizat. ... Doar pentru că ați găsit un port deschis nu înseamnă că îl puteți ataca. Dar, după ce ați găsit un port deschis care rulează un serviciu de ascultare, îl puteți scana pentru a detecta vulnerabilitățile.

De ce Nmap nu funcționează?

RE: NMAP nu funcționează

- Trebuie să aveți informații L3 (ARP) dintr-o sursă - DHCP, port SPAN, router etc. pentru ca NMAP să funcționeze. Din nou, are sens deoarece NMAP este bazat pe IP. - Evident, paravanul de protecție trebuie să permită scanarea porturilor.

Cât durează Nmap pentru scanarea tuturor porturilor?

Deci, timpul total pe care Nmap îl va petrece scanând rețeaua poate fi aproximativ extrapolat prin înmulțirea a 21 de minute pe gazdă cu numărul de gazde online. Dacă se face și detectarea versiunii sau UDP, va trebui să urmăriți și estimările de sincronizare pentru acestea.

Cum utilizează hackerii porturile deschise?

Hackerii (sau „crackerele”) rău intenționate („pălărie neagră”) folosesc în mod obișnuit software-ul de scanare a porturilor pentru a găsi ce porturi sunt „deschise” (nefiltrate) într-un computer dat și dacă un serviciu real ascultă sau nu pe acel port. Aceștia pot apoi să încerce să exploateze potențiale vulnerabilități în orice servicii pe care le găsesc.

Pentru ce se folosește de obicei Nmap?

Nmap, prescurtare pentru Network Mapper, este un instrument open-source gratuit pentru scanarea vulnerabilităților și descoperirea rețelei. Administratorii de rețea folosesc Nmap pentru a identifica ce dispozitive rulează pe sistemele lor, descoperind gazde disponibile și serviciile pe care le oferă, găsind porturi deschise și detectând riscurile de securitate.

Care este diferența dintre nmap și wireshark?

Ambele instrumente foarte utile, Nmap vă permite să scanați un obiect pentru a asculta porturi, să descoperiți servicii într-o rețea și multe altele. Wireshark vă permite să înregistrați traficul de rețea și să-l analizați. Ambele folosesc winpcap pentru a funcționa pe Windows.

Ce este instrumentul nikto?

Nikto este un software gratuit de scanare a vulnerabilităților din linia de comandă care scanează serverele web pentru a găsi fișiere / CGI periculoase, software de server învechit și alte probleme. Efectuează verificări specifice de tip generic și de server. De asemenea, captează și imprimă orice cookie-uri primite.

Naneedigital

Naneedigital

![Configurați o comandă rapidă pentru a vă introduce adresa de e-mail [iOS]](https://naneedigital.com/storage/img/images_1/set_up_a_shortcut_to_enter_your_email_address_ios.png)

![MailTrack vă spune când a fost livrat și citit e-mailul [Chrome]](https://naneedigital.com/storage/img/images_1/mailtrack_tells_you_when_your_email_has_been_delivered_and_read_chrome.png)