- Cum scanez ping cu nmap?

- Este ilegal să folosiți nmap?

- Ce opțiuni ați utiliza pentru a seta nmap pentru a ignora descoperirea gazdei ping?

- Hackerii folosesc nmap?

- Cum utilizează hackerii porturile deschise?

- Ce sunt comenzile Nmap?

- Se pot detecta scanări Nmap?

- De ce este periculoasă scanarea porturilor?

- Este ilegal să ping o adresă IP?

- Ce este scanarea agresivă în nmap?

- Cum i-ai spune lui Nmap să scaneze toate porturile?

- Ce comutator Nmap va împiedica pingul unei mașini țintă?

Cum scanez ping cu nmap?

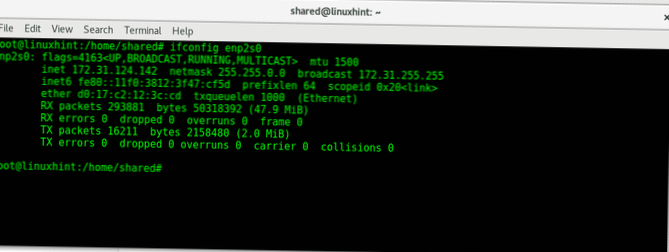

Lansați o scanare ping pe un segment de rețea utilizând următoarea comandă:

- #nmap -sn <ţintă>

- -PS / PA / PU / PY [listă de porturi]: descoperire TCP SYN / ACK, UDP sau SCTP la porturi date.

- -PE / PP / PM: ecop ICMP, timestamp și mască de rețea solicită sonde de descoperire.

- -PO [lista protocolului]: ping protocol IP.

Este ilegal să folosiți nmap?

Utilizarea Nmap nu este tocmai un act ilegal, deoarece nicio lege federală din Statele Unite nu interzice în mod explicit scanarea porturilor. Utilizarea eficientă a Nmap vă poate proteja rețeaua de sistem de intruși. Cu toate acestea, scanarea porturilor neaprobate, indiferent de motiv, vă poate face să fiți închis, concediat, descalificat sau chiar interzis de ISP-ul dvs.

Ce opțiuni ați utiliza pentru a seta nmap pentru a sări peste descoperirea gazdei ping?

Pentru a omite descoperirea gazdei și scanarea portului, în timp ce permiteți în continuare să ruleze NSE, utilizați împreună cele două opțiuni -Pn -sn. Pentru mașinile de pe o rețea ethernet locală, scanarea ARP va fi în continuare efectuată (cu excepția cazului în care se specifică --disable-arp-ping sau --send-ip) deoarece Nmap are nevoie de adrese MAC pentru a scana în continuare gazdele țintă.

Hackerii folosesc nmap?

Nmap poate fi folosit de hackeri pentru a avea acces la porturile necontrolate ale unui sistem. Tot ce ar trebui să facă un hacker pentru a intra cu succes într-un sistem vizat ar fi să ruleze Nmap pe acel sistem, să caute vulnerabilități și să afle cum să le exploateze. Cu toate acestea, hackerii nu sunt singurii care folosesc platforma software.

Cum utilizează hackerii porturile deschise?

Hackerii (sau „crackerele”) rău intenționate („pălărie neagră”) folosesc în mod obișnuit software-ul de scanare a porturilor pentru a găsi ce porturi sunt „deschise” (nefiltrate) într-un computer dat și dacă un serviciu real ascultă sau nu pe acel port. Aceștia pot apoi să încerce să exploateze potențiale vulnerabilități în orice servicii pe care le găsesc.

Ce sunt comenzile Nmap?

Comenzi de scanare de bază

| Poartă | Comanda | Exemplu |

|---|---|---|

| Scanați o singură țintă | nmap [target] | nmap 192.168.0.1 |

| Scanați mai multe ținte | nmap [target1, target2, etc | nmap 192.168.0.1 192.168.0.2 |

| Scanați o gamă de gazde | nmap [gama de adrese ip] | nmap 192.168.0.1-10 |

| Scanați o subrețea întreagă | nmap [adresa IP / cdir] | nmap 192.168.0.1/24 |

Se pot detecta scanări Nmap?

De obicei, sunt înregistrate doar tipurile de scanare care stabilesc conexiuni TCP complete, în timp ce scanarea implicită Nmap SYN se furișează. ... Scanările intruzive, în special cele care utilizează detectarea versiunii Nmap, pot fi adesea detectate în acest fel. Dar numai dacă administratorii citesc efectiv jurnalele de sistem în mod regulat.

De ce este periculoasă scanarea porturilor?

Cât de periculoase sunt scanările de port? O scanare a portului poate ajuta un atacator să găsească un punct slab pentru a ataca și pătrunde într-un sistem computerizat. ... Doar pentru că ați găsit un port deschis nu înseamnă că îl puteți ataca. Dar, după ce ați găsit un port deschis care rulează un serviciu de ascultare, îl puteți scana pentru a detecta vulnerabilitățile.

Este ilegal să ping o adresă IP?

Trimiteți câteva milioane de pings de pe tot internetul la aceeași adresă IP Google, ei bine, acesta este un atac de negare a serviciului. Nu va funcționa pe Google, dar este ilegal în multe părți ale lumii și probabil va provoca unele probleme pentru orice ISP prin care trece.

Ce este scanarea agresivă în nmap?

Scanare agresivă

Nmap are un mod agresiv care permite detectarea sistemului de operare, detectarea versiunilor, scanarea scripturilor și traceroute. Puteți utiliza argumentul -A pentru a efectua o scanare agresivă.

Cum i-ai spune lui Nmap să scaneze toate porturile?

Pentru a începe, descărcați și instalați Nmap din nmap.org și apoi lansați un prompt de comandă. Tastarea nmap [hostname] sau nmap [ip_address] va iniția o scanare implicită. O scanare implicită folosește 1000 de porturi TCP comune și are activată descoperirea gazdei. Host Discovery efectuează o verificare pentru a vedea dacă gazda este online.

Ce comutator Nmap va împiedica pingul unei mașini țintă?

În mod implicit, Nmap efectuează doar sondaje grele, cum ar fi scanarea porturilor, detectarea versiunilor sau detectarea sistemului de operare împotriva gazdelor care se găsesc a fi activate. Pentru a schimba acest comportament, folosim opțiunea -Pn (fără opțiune ping). Cu această opțiune, nmap continuă să își îndeplinească funcția, ca și cum gazda ar fi activă.

Naneedigital

Naneedigital